안녕하세요! 보안코치 제로썬이에요 :)

[아이티쓸잡]IT에 쓸만한 잡학사전에서는 다양한 IT 전문용어 등을 요약해서 설명하는 페이지입니다!!

자~~~~반복해서 익숙해질 때까지 계속 보고 이해 해보아요~~

11.PKI(Public-Key Infra-structure)

공개키 기반, 등록기관, 인증기관, 저장소, CRL, 인증서, 인증서 폐기, PKI 구성방식, 계층방식, 네트워크 구조방식

11. PKI(Public-Key Infra-structure)

PKI(Public-Key Infra-structure) 정의

공개 키 암호 방식을 바탕으로 한 디지털 인증서를 활용하는 소프트웨어, 하드웨어, 사용자, 정책 및 제도 등을 총칭

공개키 기반 구조의 구성요소

- 사용자 : 인증서를 발행 받아 전자상거래나 인터넷 뱅킹 등 사용

- 등록기관 : 인증서 신청의 신원 확인 및 인증서 등록을 대행하는 기관

- 인증기관 : 인증서를 발행하는 기관

- 저장소 : 인증서나 CRL(인증서 해지목록)을 저장하는 장소

① 사용자는 인증서 신청한다.

② 등록기관에서는 신청자 신분을 확인한다.

③ 등록기관에서 인증기관으로 인증서 신청을 전달한다.

④ 인증기관에서 공개키를 공표한다.

⑤ 인증기관에서 인증서, CRL저장소로 인증서/CRL를 공표한다.

⑥ 사용자는 인증기관으로부터 인증서를 발행한다.

⑦ 사용자는 인증서, CRL 저장소로부터 인증서를 조회한다.

CRL(Certificate Revocation List)은 인증서 폐기 목록으로 현재 사용중인 인증서가 만료된 건지 정상인지를 판단 할 수 있는 신뢰 할 수 있는 인증서 폐기 목록을 말한다.

CRL의 무결성 검증은 HTTPS로 접속을 시도 후 클라이언트는 인증서에 기록된 CRL URL에서 CRL을 다운로드 받아 인증서의 폐기여부를 확인하고 폐기되지 않았으면 인증서의 만료와 고나련된 무결성이 검증된 것으로 한다.

사용자에서 CRL을 모두 다운로드 받아서 확인해야 하기 때문에 처리시간이 느리고 CA기관에서 상기 항목을 계속 갱신해서 사용자도 주기적으로 갱신해야 한다. CRL를 통해 인증서 폐지내역을 블랙리스트로 관리한다는 뜻이다.

CRL 동작과정

① 사용자는 HTTP or LDAP 이용하여 인증서 통해 교부받은 URL으로 CRL요청한다.

② 인증기관(CA)는 요청 받은것에 대해서 응답한다.

③ 사용자는 CRL정보를 파싱하여 현재 접속하고자 하는 사이트의 인증서가 CRL에 포함되어 있는지 점검한다. 이때 CRL에 만료 인증서에 대한 시리얼 정보가 포함되어 있으며, 확인하는 인증서의 시리얼이 CRL정보에 포함되어 있는지 확인한다.

공개키 인증서란?

- 사용자의 공개키와 사용자의 ID정보를 결합하여 인증기관이 서명한 문서, 공개키의 인증성을 제공

- 사용자 확인, 특정한 권한, 능력을 허가하는데 이용

- 정보화 사회에서 개인의 신분증 역할

- 인증기관(CA)은 자신의 개인키를 사용하여 전자서명을 생성하여 인증서에 첨부, CA의 공개키를 사용하여 인증서 유효성 확인

인증서기관(CA)

- 글로벌사인 인증기관(Globalsign) 광범위한 인증기관 서비스 수립 유럽시장 1위 기록

- 지오트러스트 인증기관(GeoTrust) 세계에서 3번째 큰 인증기관이며, 베리사인(VeriSign)에 인수 합병

- 금융결제원(KFTC) 한국 금융산업의 핵심 인프라인 지급결제시스템을 구축 운영하여 편리한 지급결제서비스를 제공하는 전문기관(Yessign공인인증센터 설립하여 운영)

공개키 인증서 정보

1) 공개키 인증서에 포함된 정보

- 버전(Version) : 인증서 형식의 연속된 버전의 구분

- 일련번호(Serial Number) : 발행 CA내부에서는 유일한 정수값

- 알고리즘 식별자(Algorithm Identifier) : 인증서를 생성하는데 이용되는 서명 알고리즘을 확인하기 위한 서명 알고리즘 OID

- 발행자(Issuer) : 인증서를 발행하고 표시하는 CA

- 유효기간(Period of validity) : 인증서가 유효한 첫번째와 마지막 날짜 두 개로 구성

- 주체(Subject) : 인증서가 가리키는 사람

- 공개키 정보(Public-key information) : 주체의 공개키와 이 키가 사용될 알고리즘의 식별자

- 서명(Signature) : CA의 개인 서명키로 서명한 서명문

2) 인증서의 유효기간이 지난 경우

- CA는 해당 인증서를 디렉토리에서 제거, 추후 부인 봉쇄 서비스를 위해 일정기간 보관

3)인증서의 폐기

- 개인키가 유출되었다고 판단되는 경우

- 사용자가 조직을 변경하거나 하여 해당 인증서를 더 이상 사용하지 않는 경우

- 해당 사용자가 CA에 신고함으로서 수행

PKI 구성 방식

※ 계층별 인증기관

1) PAA(정책 승인기관 : Policy Approval Authorities) ROOT 인증기관 CA

① 공인인증서에 대한 정책을 결정하고 하위 기관의 정책을 승인하는 기관

② 정부기관 중 정보통신관련부서가 담당

2) PCA(정책 인증기관 : Policy Certification Authorities)

① RootCA를 발급하고 기본 정책을 수립하는 기관

② RootCA는 모든 인증서의 기초가 되는 인증서를 보유하고 있음

③ 정부기관 중 KISA(Korea Information Security Agency, 한국인터넷진흥원)에 해당

3) CA(인증기관 : Certification Authority)

① PCA의 하위 기관으로 인증서 발급과 취소 등의 실질적인 업무를 하는 기관

② yessign(금융결제원), NCA(한국 전산원) 등이 이에 속하며, 상호 간 신뢰함

4) RA(등록기관 : Registration Authority)

① 사용자의 신분을 확인하고 CA 간 인터페이스를 제공하는 기관

② 인증서 발급 없음

PKI 구성 - 계층 방식 & 네트워크 구조 방식

1) 계층 방식

① 최상위 인증기관인 Root CA에 바탕을 두고 하위단계로만 인증 진행

② 최상위 계층의 Root CA가 전반적인 PKI 정책을 수립하고, 제2계층 CA 인증

③ 제2계층 CA는 루트 CA에 의해 설정된 정책 하에 자신의 정책을 수립하고, 제3계층 CA 인증

④ 제3계층 CA는 사용자 인증

⑤ 하부의 CA간의 상호 인증을 원칙적으로 배제

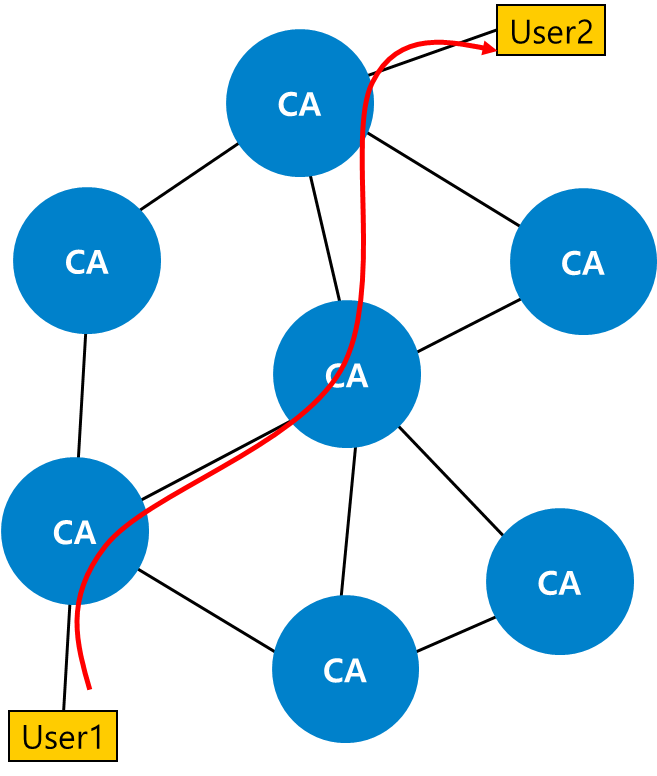

2) 네트워크 구조 방식

① 모든 구조가 평면적으로 구성

② 모든 CA간에 상호인증을 허용

③ 상호인증의 수가 대폭 증가하는 단점이 있다.

PKI 구성방식 비교

| 구분 | 계층 구조 | 네트워크 구조 |

| 구현 | 전반적인 정책 설정과 구성에 대한 기본 틀을 마련한 이후에 구현이 가능 | 각 그룹, 조직별로 연관성 있는 시스템간의 상호 인증이 가능 |

| 상호인증 | Root CA 통한 단일 인증 | 하부 인증기관 간에 상호 인증 |

| 상호 동작성 | 일관된 보안 정책 하에 조직이 운영되므로 타 기반 시스템과의 연동성이 높음 | 각 네트워크는 자신의 정책을 설정함으로써 네트워크간의 호환 어려움 |

오늘은 PKI에 대해서 알아봤어요~~ 다음 아이티쓸잡 기대해주세요

생각날때 마다 자주 보시고 자신이 용어, 개념, 정의를 말할 수 있어야 합니다!

오늘도 좋은 하루 되세요 :)

이전 글이 궁금하다면 밑에 링크로 보시면 되세요!!

↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓

https://zerotrust.tistory.com/27

[아이티쓸잡] 보안#4

안녕하세요! 보안코치 제로썬이에요 :) [아이티쓸잡]IT에 쓸만한 잡학사전에서는 다양한 IT 전문용어 등을 요약해서 설명하는 페이지입니다!! 자~~~~반복해서 익숙해질 때까지 계속 보고 이해 해

zerotrust.tistory.com

'[아이티쓸잡] IT에 쓸만한 잡학사전 > 보안' 카테고리의 다른 글

| [아이티쓸잡] 보안#6 (0) | 2023.04.02 |

|---|---|

| [아이티쓸잡] 보안#4 (0) | 2023.03.29 |

| [아이티쓸잡] 보안#3 (0) | 2023.03.27 |

| [아이티쓸잡] 보안#2 (0) | 2023.03.22 |

| [아이티쓸잡] 보안#1 (0) | 2023.03.21 |

댓글